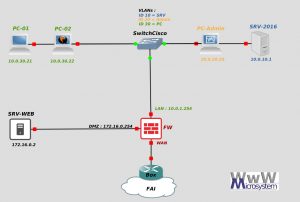

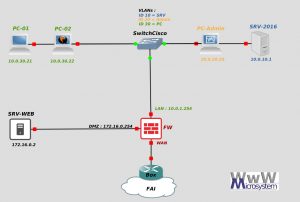

Les infrastructures informatiques sont souvent conçus selon un principe de cloisonnement des réseaux. En effet, la sécurité informatique est ainsi renforcée en séparant les systèmes peu sûrs des systèmes critiques. La mise en place de firewalls, mais aussi de vlans assure en partie cette séparation des réseaux, souvent entre l’intérieur de l’entreprise (LAN) et l’extérieur (WAN).

Ceci a beaucoup changé depuis la mobilité des postes de travail, l’utilisation de tablettes, smartphones ou autres appareils “ultra connectés”. Une accélération de ce phénomène s’est produite avec le télétravail mais aussi avec l’apparition du concept BYOD (Bring Your Own Device) qui autorise l’usage de matériel personnel en entreprise. L’appréciation du risque et son acceptation dépendent du contexte de l’entreprise et de sa politique de sécurité. Ceci peut paraître anodin pour certaines entreprises, alors que totalement proscrit pour d’autre.

Ceci a beaucoup changé depuis la mobilité des postes de travail, l’utilisation de tablettes, smartphones ou autres appareils “ultra connectés”. Une accélération de ce phénomène s’est produite avec le télétravail mais aussi avec l’apparition du concept BYOD (Bring Your Own Device) qui autorise l’usage de matériel personnel en entreprise. L’appréciation du risque et son acceptation dépendent du contexte de l’entreprise et de sa politique de sécurité. Ceci peut paraître anodin pour certaines entreprises, alors que totalement proscrit pour d’autre.

Cette approche “startups” et ces changements de comportements modifient le périmètre et affectent la sécurité des réseaux. Chaque entreprise aura sa propre politique de sécurité des systèmes d’information. Elle devra régulièrement la revoir, pour continuellement la tenir à jour, en fonction des changements et des nouveaux risques.

Toutefois, une sécurité en profondeur doit passer par la sécurité de tous les appareils.

Veuillez donc configurer votre matériel PERSONNEL de façon rigoureuse et avec soin.

Il est donc nécessaire de maintenir les systèmes d’exploitation (Windows, Mac, Linux, Android…) et les anti-virus à jour et d’avoir un pare-feu applicatif en état de fonctionnement. Vous devez connaître les comptes utilisateurs sur tous ces systèmes, ils devront se connecter avec un mot de passe fort. La bonne configuration du poste, des applications et des services concourent aussi à cette sécurité.

Enfin, les bonnes pratiques veulent que nous ne mélangions pas les outils PRO des outils PERSO. En télétravail, n’autorisez pas d’autres personnes à utiliser votre portable professionnel sur lequel les droits sont ouverts ! Voici un lien vers un guide de recommandations de l’ANSSI concernant les bonnes pratiques informatiques pour tout le monde et pas simplement pour les entreprises !

Appelez le : 0972.577.925

ou par mail : support@informatique-chambery.fr

![]()

Ceci a beaucoup changé depuis la mobilité des postes de travail, l’utilisation de tablettes, smartphones ou autres appareils “ultra connectés”. Une accélération de ce phénomène s’est produite avec le télétravail mais aussi avec l’apparition du concept BYOD (Bring Your Own Device) qui autorise l’usage de matériel personnel en entreprise. L’appréciation du risque et son acceptation dépendent du contexte de l’entreprise et de sa politique de sécurité. Ceci peut paraître anodin pour certaines entreprises, alors que totalement proscrit pour d’autre.

Ceci a beaucoup changé depuis la mobilité des postes de travail, l’utilisation de tablettes, smartphones ou autres appareils “ultra connectés”. Une accélération de ce phénomène s’est produite avec le télétravail mais aussi avec l’apparition du concept BYOD (Bring Your Own Device) qui autorise l’usage de matériel personnel en entreprise. L’appréciation du risque et son acceptation dépendent du contexte de l’entreprise et de sa politique de sécurité. Ceci peut paraître anodin pour certaines entreprises, alors que totalement proscrit pour d’autre.